티스토리 뷰

private 영역에 EC2 인스턴스를 만들고 통신이 가능한 환경을 구성해보자

- EC2 인스턴스 생성하기

- 나머지는 이전 public ec2 만들 때와 동일한 옵션으로 생성한다.

- 다운로드 받았던 pem 키페어를 이용하여 인스턴스에 접근할 수 있었다.

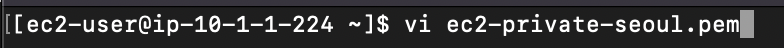

- public-ec2-a1에 ec2-private-seoul.pem키를 생성하기

- public-ec2-a1에서 private-ec2-a1에 SSH로 접근하기

- public-ec2-a1을 통해서 private-ec2-a1에 접속하였다.

- public-ec2-a1은 private-ec2-a1에 접속하기 위한 중개 서버가 되는데 이를 Bastion host라고 한다.

- bastion이란? 수호자, 요새

- Bastion host는 내부 네트워크와 외부 네트워크를 연결해주는 일종의 Gateway 역할을 수행하는 호스트라는 의미를 갖고 있음

- private-subnet에 위치한 ec2 인스턴스라도라도 patch나 upgrade 같은 소프트웨어 패키지를 다운 받거나 외부와의 통신 경로가 필요할 때가 있음

- NAT gateway를 사용해서 private subnet에 위치한 이 ec2 인스턴스가 외부와 통신이 가능한 환경임을 확인 받고 싶음

- NAT gateway 생성하기

- NAT gateway에 연결된 네트워크 인터페이스에 통신을 하는 것이다.

- NAT gateway도 ip를 기반으로 통신을 한다.

- NAT gateway에 연결된 네트워크 인터페이스에 ip를 통해 통신한다.

- 특히 외부 인터넷과 통신하기 위해서는 public ip를 가져야 하는데 이를 위해 elastic ip를 통해 NAT gateway에 ip를 할당하게 해주는 메뉴이다.

- private-subnet의 Route table에 NAT gateway를 경로에 추가해서 ec2 인스턴스가 외부로 통신할 수 있는 경로를 만들어 보자

- private-subnet-a1에서 트래픽이 외부로 나가게 될 때에는 public-subnet-a1의 NAT gateway로 보내지는 것을 확인할 수 있다.

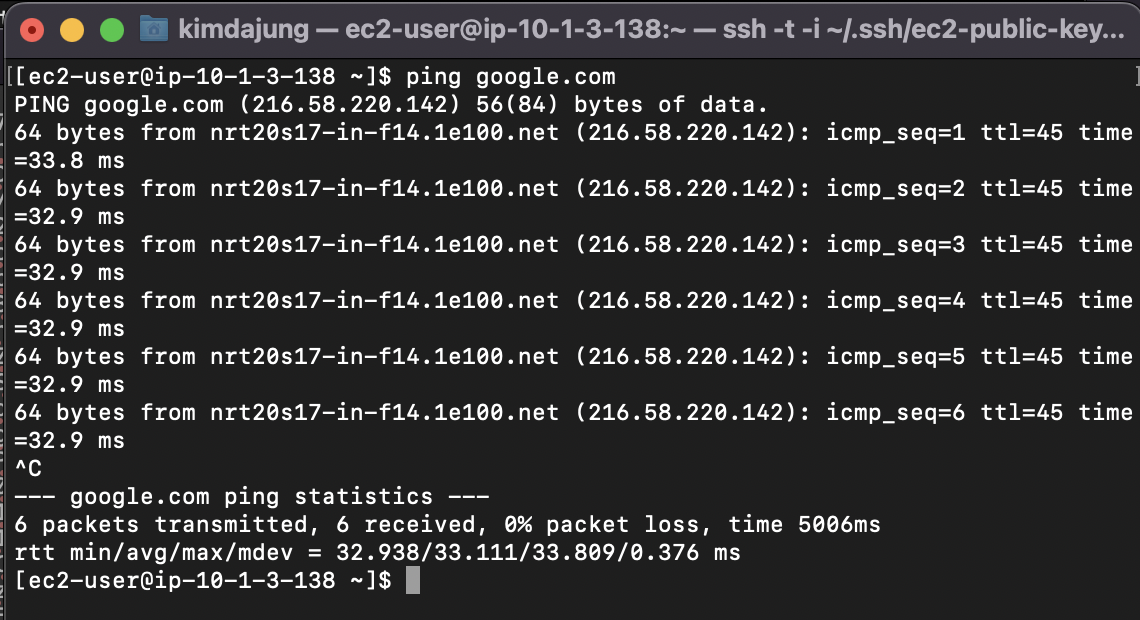

- 외부와 통신이 가능한지 확인하기

- private-subnet-a1이 현재 외부와 통신이 가능한 것을 확인할 수 있다.

- private-subnet-a1에 위치한 ec2 인스턴스에서 외부로 향하는 트래픽이 public-subnet-a1의 NAT gateway로 보내지고 이 트래픽은 public-subnet-a1에 라우팅 테이블 설정에 따라서 인터넷 게이트웨이를 통해 외부로 나가게 되어 결론적으로 외부와의 통신이 가능하게 된 것이다.

- AZ 2c에도 private ec2 인스턴스를 추가로 생성하고, NAT gateway를 통해 외부와의 통신이 가능하도록 한다.

- private-ec2-c1 만들기

- public-subnet-c1에 NAT gateway를 생성하고 private-ec2-c1이 외부와 통신할 수 있는 환경을 구축해본다.

- Route table에 NAT gateway를 경로에 추가한다.

- 외부로 향하는 트래픽은 public-subnet-c1에 생성해 놓은 NAT gateway를 통해 나간다.

- public-ec2-a1에서 private-ec2-c1에 ssh로 접속하였다.

- private-ec2-c1도 NAT gateway를 통해서 외부와 통신이 잘 되고 있다.

Bastion host를 통해 외부와의 직접적인 통신이 제한되어 있는 private한 ec2 인스턴스에 접속을 하고 NAT gateway를 이용해서 private-ec2가 외부와 통신할 수 있는 환경을 구축해보았다.

학습 페이지

www.inflearn.com

'인프라' 카테고리의 다른 글

| Auto Scaling을 통한 확장성 및 탄력성 구현 (0) | 2023.03.01 |

|---|---|

| ALB를 통한 이중화 네트워크 구성 (private ec2) (0) | 2023.02.26 |

| ALB를 통한 이중화 네트워크 구성 (public ec2) (0) | 2023.02.24 |

| EFS를 통한 네트워크 파일 시스템 구성 (0) | 2023.02.18 |

| Custom AMI를 통한 Public EC2 인스턴스 생성 (0) | 2023.02.12 |

- Total

- Today

- Yesterday

- springboot

- AWS

- RDS

- CSS

- html

- 리액트

- subnet

- ci/cd

- js

- EC2

- 로깅

- Hook

- react

- 인프라

- ECS

- 서버

- redux

- Workflow

- ecr

- github action

- SG

- javascript

- Grafana Alert

- Docker

- LOKI

- Service

- Grafana

- 모니터링

- VPC

- ALB

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |